Análisis en cadena muestra que los piratas informáticos norcoreanos responsables del hackeo del puente Horizon de Harmony pasaron el fin de semana intentando mover algunos de los fondos ilícitos.

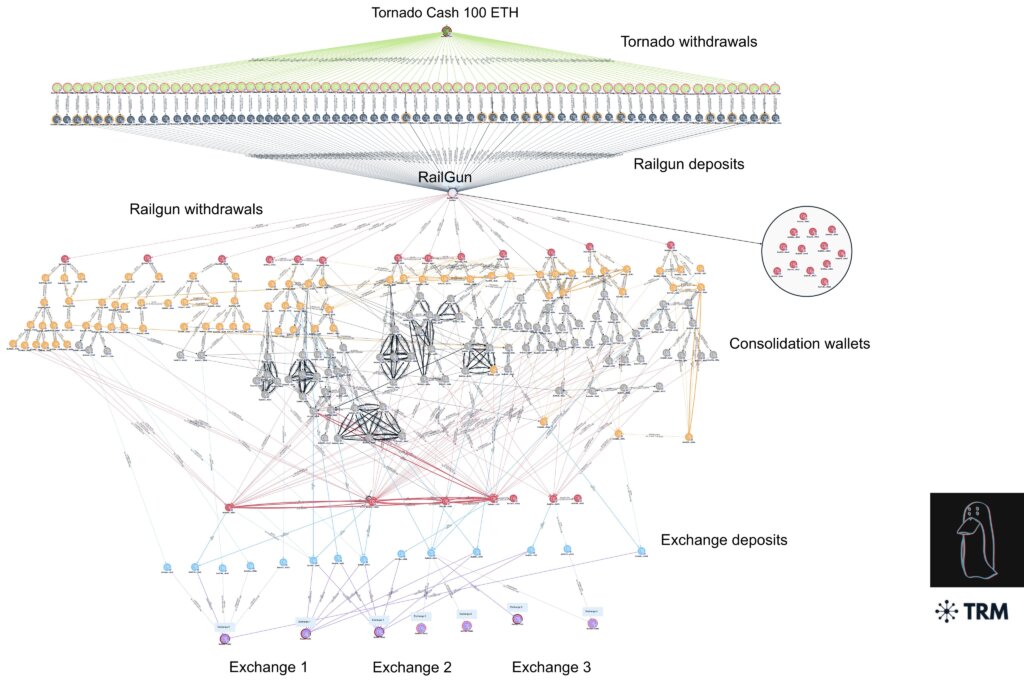

Usar cañón de riel, un sistema de contrato inteligente que inicia lo que se conoce como "Prueba de conocimiento cero", los piratas informáticos intentaron mover los fondos ilícitos a través de seis intercambios diferentes, varios de los cuales fueron notificados durante el fin de semana.

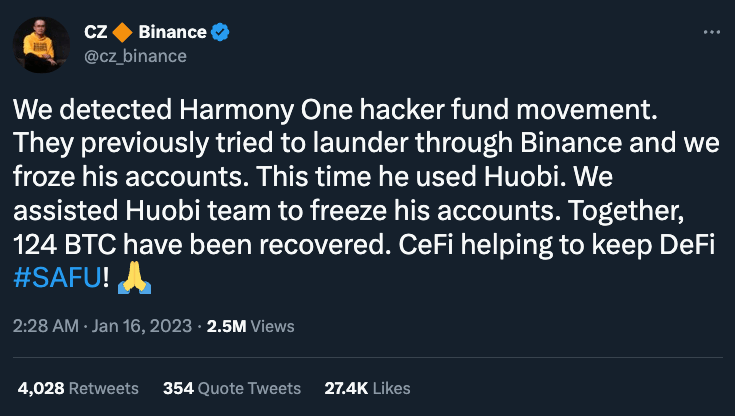

Al menos dos de los intercambios, Binance y Huobi, pudieron moverse rápido y congelar al menos una parte de los fondos lavados.

Los movimientos llegan más de una semana después del FBI declaró El grupo Lazarus, que tiene vínculos con la República Popular Democrática de Corea del Norte (RPDC), como responsable de la hazaña del Protocolo Harmony's Horizon, que vio en total más de 100 millones de dólares el valor de la criptomoneda desaparece en un ataque en junio de 2022.

Ese ataque y otros similares, alega el FBI, están estimulando “el uso de actividades ilícitas por parte de la RPDC, incluido el delito cibernético y el robo de moneda virtual, para generar ingresos para el régimen”.

Desde 2017, el grupo ha robado USD 1.2 millones en criptomonedas, según un Associated Press informar.

El más grande de los cuales fue el pirateo de $ 624 millones en abril pasado de Ronin Network, el enlace de cadena lateral de Axie Infinity a la red Ethereum.

Desde la proliferación de las finanzas descentralizadas, o DeFi, los ataques a los puentes son cada vez más comunes.

¿Cuáles son los tipos comunes de exploits de puentes?

La explotación de puentes en el mundo de la cadena de bloques suele ser sofisticada y predecible debido a errores de código o claves criptográficas filtradas. Algunas de las vulnerabilidades de puente más comunes incluyen:

- Depósitos falsos: En este escenario, un mal actor crea un evento de depósito falso sin realmente depositar fondos o usa un token sin valor para infiltrarse en una red, como ocurrió en las finanzas de Qubit. corte enero pasado.

- Defectos del validador: Los puentes validan los depósitos antes de permitir las transferencias. Los piratas informáticos pueden explotar una falla en el proceso de validación mediante la creación de depósitos falsos, que ocurrieron durante el Wormhole corte donde se explotó una falla en la validación de la firma digital.

- Toma de control del validador: Aquí, los atacantes buscan una vulnerabilidad al intentar obtener el control de la mayoría de los validadores al hacerse cargo de una cierta cantidad de votos para aprobar nuevas transferencias. El hackeo de Ronin Network es un ejemplo en el que cinco de los nueve validadores se vieron comprometidos.

Sin embargo, es importante tener en cuenta que el factor más común entre los exploits es el error humano. En lugar de centrarse únicamente en las deficiencias de los puentes, las investigaciones posteriores a la piratería generalmente pueden parchear las soluciones de seguridad, pero solo después de que el daño ya se haya producido.

La gran magnitud de estos exploits es preocupante para los desarrolladores de blockchain. Otras hazañas de puente notables de 2022 incluyen:

- Febrero: Agujero de gusano — $375 millones

- Marzo: Puente Ronin — $624 millones

- Agosto: Puente Nomad — $190 millones

- Septiembre: Wintermute — $160 millones

Fuente: https://cryptoslate.com/lazarus-attempt-to-launder-additional-27-2m-of-funds-stolen-from-harmony-bridge-hack/