Puente Seguridad: El trilema de interoperabilidad de los puentes necesita un replanteamiento. Periodista de datos parque daniel c explica lo que está en proceso para evitar los ataques al puente.

At Nómada, estamos trabajando en una nueva categoría de puentes. Están diseñados para reducir el peor de los casos de un ataque al puente. Estamos intercambiando latencia por seguridad. Sentimos que esta es una situación más apremiante, en un contexto de puentes que han sido despojados mil millones de dólares solo este trimestre.

Explosiones exitosas de Puente Q ($ 80 millones), Agujero de gusano ($ 326 millones)y Ronin ($ 624 millones) son poderosos recordatorios de que el trilema de interoperabilidad de puentes necesita un replanteamiento total. El deseo de funciones antifraude se ha intensificado entre los usuarios de puentes. Y ese es el problema que estamos resolviendo.

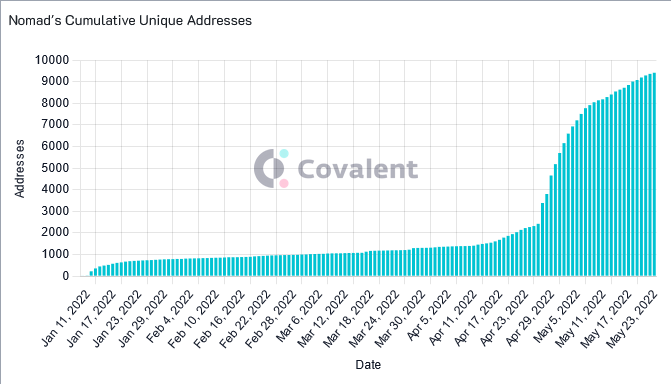

Usar covalentes interfaz de programación de aplicaciones (API), podemos rastrear cómo unen a los usuarios en Ethereum y Moonbeam están respondiendo al llamamiento de seguridad de Nomad. Las cifras posteriores al lanzamiento de Nomad, como el total de direcciones únicas y TVL por usuario, señalan una perspectiva prometedora para los sistemas optimistas.

Seguridad de puentes: ¿La seguridad de puentes entre cadenas ha llegado a un punto muerto?

En Nomad, estamos desafiando la narrativa proliferante de que los puentes entre cadenas, a pesar de su enorme utilidad económica, se habían convertido demasiado propenso al riesgo a las hazañas. Incluso un ataque del 51% en una cadena de pequeña capitalización, debido a la superposición de derivados, puede comprometer las cadenas interconectadas.

Vitalik había sido pionero y flotado esta perspectiva en enero de este año, citando "límites de seguridad fundamentales de los puentes", y que los puentes entre cadenas deben considerarse como una solución provisional para avanzar interoperabilidad de la cadena.

Sin embargo, las características radicales de Nomad, como la verificación optimista, avanzan una narrativa contraria a esta creciente percepción de que la tecnología de puentes había llegado a un punto muerto.

Sacrificar la latencia por seguridad absoluta

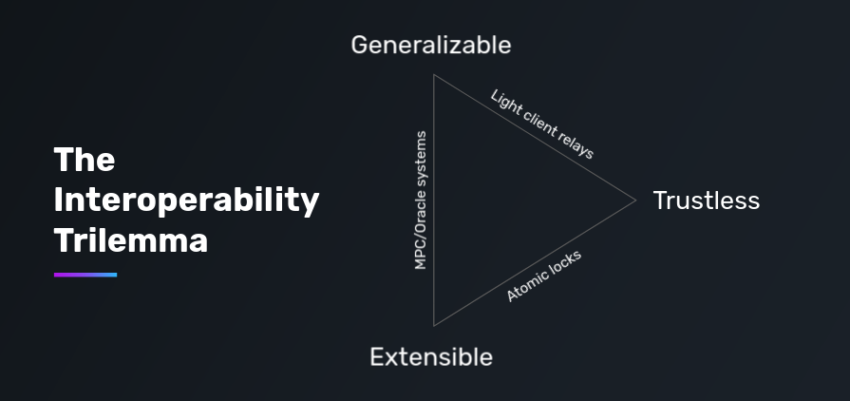

Haciéndose eco de la situación observada en el trilema de escalabilidad, los puentes también deben renunciar tradicionalmente a al menos una de las tres propiedades deseables: minimización de la confianza, generalización (admiten la transferencia de datos arbitrarios) y extensibilidad (a través de tantas cadenas heterogéneas).

Partiendo del trilema, Nomad sacrifica de manera poco ortodoxa la latencia como un medio para proporcionar una solución de interoperabilidad que prioriza la seguridad. Modelado después acumulaciones optimistas, Nomad minimiza la visibilidad de la atestación en cadena y la acepta como válida dentro de un ventana a prueba de fraude de ~30 minutos.

Bridge Security: Asegurarse contra la pérdida de cualquier fondo

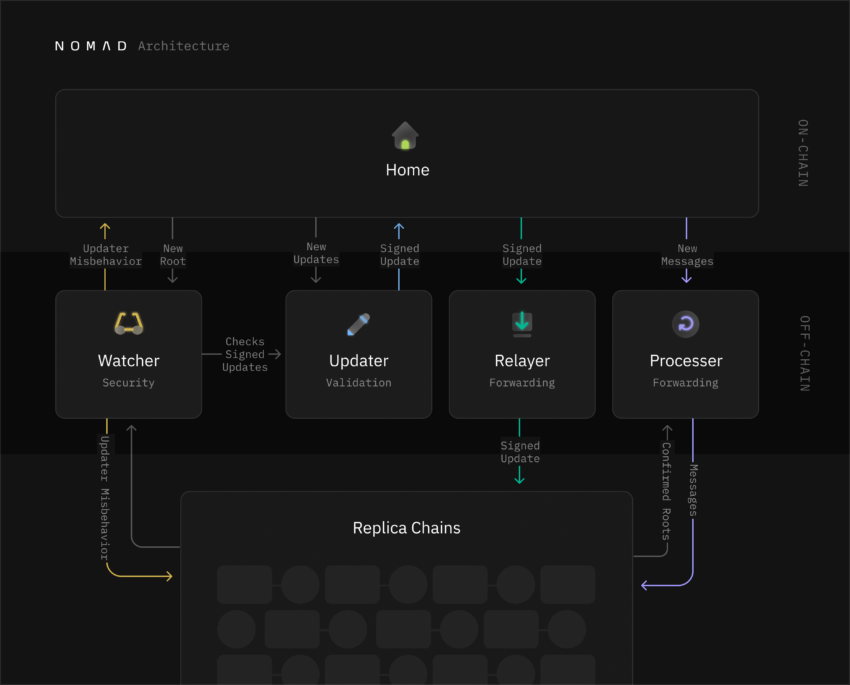

Dentro de este período de tiempo, los datos en Nomad se ciclan esencialmente entre un Updater, quien firma y sube los datos a la cadena de origen; y un Vigilante, que detecta y reacciona ante declaraciones defectuosas.

Excepcionalmente, partiendo de los protocolos optimistas clásicos, Nomad requiere que un actualizador envíe una participación en condiciones de servidumbre en la cadena de origen. Esto asegura la seguridad de Nomad contra la posibilidad de que incluso un Actualizador de confianza corrobore el fraude.

En el caso de que un Observador honesto demuestre fraude, la línea de comunicación desde el origen hasta la cadena de destino se corta inmediatamente, cortando los lazos del Actualizador; y canalizar los fondos recuperados al Vigilante en disputa.

Eso significa que el puente se cerrará, en lugar de que a los usuarios se les roben los fondos. La ausencia de fraude, alternativamente, facilita los datos hacia la cadena de destino como se pretendía originalmente.

Engañar a los piratas informáticos con un único verificador honesto

Ya, puente de arcoiris para Protocolo CERCA está corroborando los méritos de seguridad de los diseños optimistas, habiendo repelido un ataque a primero de mayo de este año.

De manera destacada, la seguridad del puente de Nomad sigue una única suposición de verificador honesto, que solo requiere 1 de n actor(es) para validar las transacciones. Por el contrario, los puentes verificados externamente generalmente se basan en una suposición de mayoría honesta, donde m de n participantes supervisan el esquema de validación.

Debido a esto, habilitar Watchers sin permiso que podría implementar cualquier usuario de Nomad haría imposible que los piratas informáticos sepan que no hay al menos un solo Watcher supervisando cada transacción.

Los sistemas optimistas, de esta manera, elevan el costo económico para los actores maliciosos (tarifas de gas y la participación consolidada por el Updater) para comprometer sus objetivos, con muy pocas garantías.

¿Cómo es atractiva la propuesta de seguridad de Nomad para los usuarios de puentes?

La tecnología en la que se basa Nomad está probada en batalla. A través de la API unificada de Covalent, podemos ver si Nomad está aprovechando adecuadamente sus atractivos de seguridad y acumulando una base de usuarios dedicada.

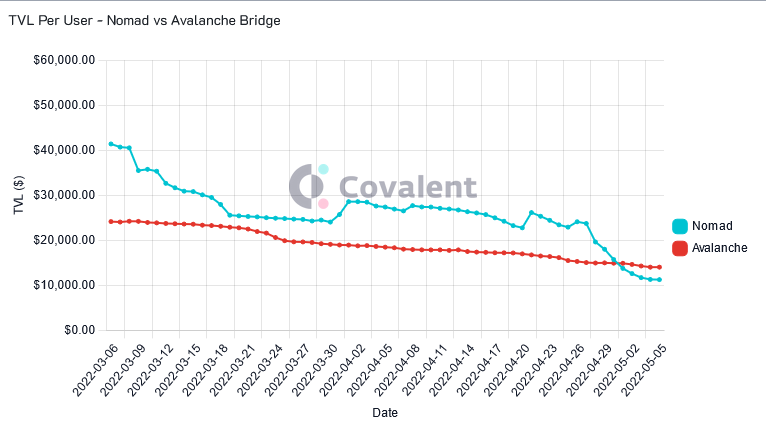

En particular, en comparación con los más comercialmente maduros Puente de avalancha, TVL de Nomad por usuario promedió números más altos. Registrando entre $30-$40k diarios por usuario desde marzo de 2022, las cifras de Nomad superan a las de Avalancha, que osciló entre $ 20 y $ 30k por día.

La disparidad entre Avalanche Bridge y el puente Nomad más nuevo sugiere una profunda confianza en las características de seguridad y antifraude de Nomad entre los usuarios del puente.

Del mismo modo, solo en la primera semana de mayo, 5,000 nuevas direcciones se conectaron con Nomad. Este es un crecimiento exponencial teniendo en cuenta que Nomad tardó tres meses en llegar a 3,000 direcciones únicas, lo que demuestra que los atractivos de seguridad de Nomad son comercializables y percibidos como valiosos por una gama más amplia de usuarios de puentes.

Uso de Connext para resolver las deficiencias de latencia de Nomad

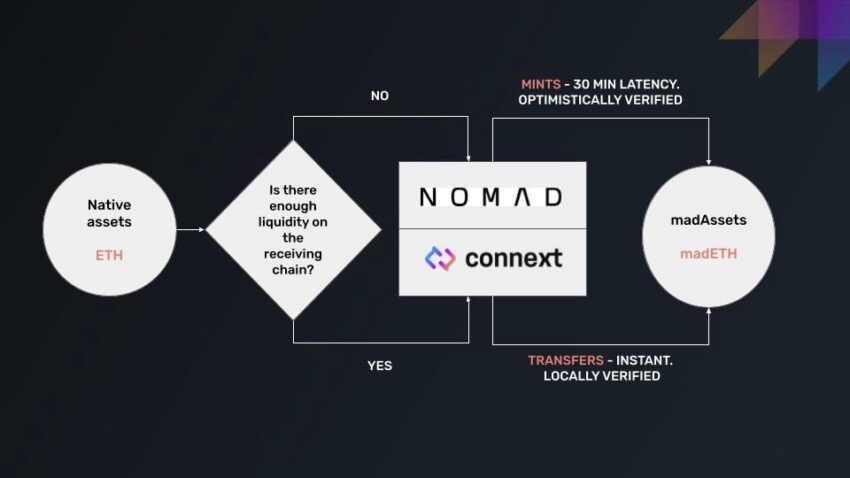

La latencia lenta de ~30 minutos sigue siendo un inconveniente evidente para el puente. Debido a esto, Nomad se asoció con Connext, una red de liquidez de cadena cruzada construida sobre Ethereum como L2 con velocidades mucho más rápidas.

El modularidad de las capas Nomad y Connext juntos es otro acercamiento radical al trilema que introdujo su asociación. Connext llena adecuadamente la brecha en la velocidad a la que Nomad se vio obligado a renunciar.

Al hacerlo, el sistema dual armonizado enruta y modula dinámicamente las transacciones, según el tamaño del activo que se transfiere y el fondo de liquidez correspondiente al activo.

La seguridad de puentes entre cadenas está evolucionando con puentes "apilables"

A medida que su sinergia se convierte en una operación más grande, Nomad se puede adaptar para centrarse más en el capital institucional. Mientras que los usuarios finales que optan por transacciones más pequeñas y rápidas pueden enrutarse a través de Connext.

Los atractivos de seguridad de Nomad y las cifras de crecimiento correspondientes, en retrospectiva, ilustran un momento crucial en la historia de los puentes de cadena cruzada.

Estamos apuntando a una salida de la serie de trucos de puente de alto perfil atrofiando el avance de la interoperabilidad de la cadena.

Acerca del autor.

parque daniel c originalmente ingresó al espacio Web3 en 2019 investigando la utilidad de blockchain en asuntos humanitarios con Starling Lab en Stanford. Actualmente trabaja como Periodista de Datos en Covalente.

¿Tiene algo que decir sobre la seguridad del puente o cualquier otra cosa? Escríbanos o únase a la discusión en nuestro Canal de telegramas. También puedes atraparnos Tik Tok, Facebooko Twitter.

Observación

Toda la información contenida en nuestro sitio web se publica de buena fe y solo con fines de información general. Cualquier acción que el lector realice sobre la información que se encuentra en nuestro sitio web es estrictamente bajo su propio riesgo.

Fuente: https://beincrypto.com/bridge-security-new-tech-means-bridge-hacks-should-be-just-a-memory/